Cain & AbelによるARPキャッシュポイゾニングシーケンス

今回は、以前の記事で構築したCain & Abelで収集したパケットを閲覧してARPキャッシュポイゾニングのシーケンスをまとめてみました。

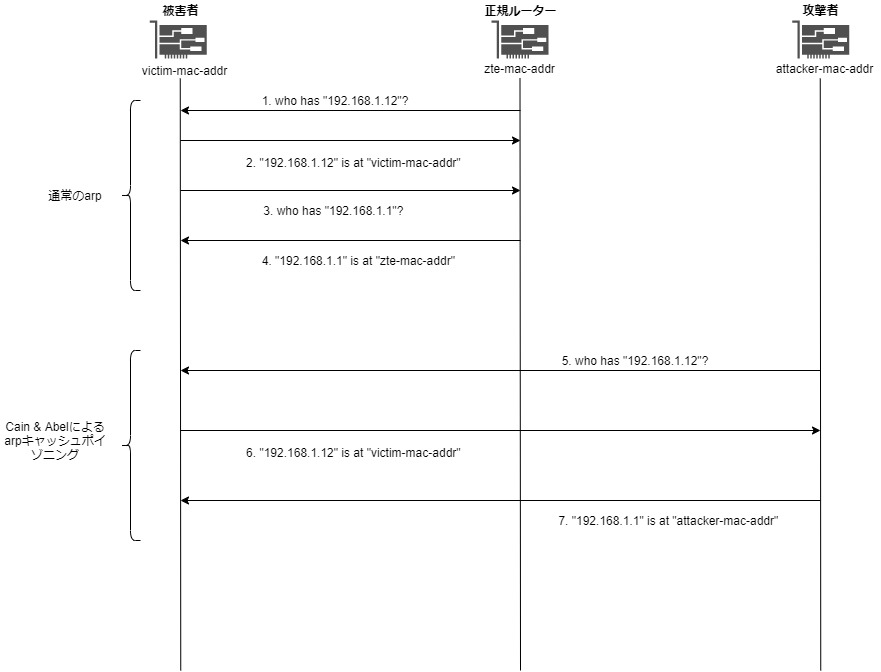

以下が、Cain & Abelによるarpキャッシュポイゾニングを実行したときのシーケンスです。

通常のarpが1番~4番となり、5番~6番でCain & Abelを実行したPCがarpキャッシュポイゾニングを成功させています。

7番以降の被害者からの通信は、全て攻撃者宛てにパケットが送信されます。

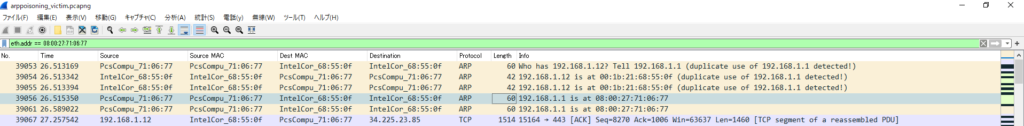

Wiresharkは、この動作を”duplicate use of “192.168.1.1” detected!”として検知していますが、なかなか検知できるものではありませんね。

図2は、図1の5番~6番の通信を表しています。また、先ほどのWiresharkの警告も確認することができます。

(Visited 1,316 times, 1 visits today)

The following two tabs change content below.

【好きなもの】

インフラ技術が好き。古いものが好き。

【生きてきたフィールド】

システム運用、ソフトウェア開発、ミドルウェア検証、OSSサポート、プリセールスエンジニア、プロジェクトマネジメント

【このサイトでの役割】

サイト管理者。

最新記事 by 伊集院 (全て見る)

- 【暗号化通信(TLS)を復元できる】WIRESHARK達人への道 第二十五歩 暗号化通信(TLS)を復号する方法 - 1月 1, 2023

- 【詳細版】NSM(ネットワークセキュリティモニタ)、Zeekとは? - 9月 1, 2022

- 【簡易版】OSSネットワークセキュリティモニタZeekとは? - 8月 26, 2022