いけてるツールなの?Network Security Toolkit(NST)を試してみた!

Network Security Tooklitなるものを知りましたので、ご紹介したいと思います。

以下がこちらのNSTのホームページから抜粋したNSTの概要説明です。

Welcome to the Network Security Toolkit (NST). This bootable ISO live DVD/USB Flash Drive (NST Live) is based on Fedora. The toolkit was designed to provide easy access to best-of-breed Open Source Network Security Applications and should run on most x86_64 systems.

The main intent of developing this toolkit was to provide the security professional and network administrator with a comprehensive set of Open Source Network Security Tools. The majority of tools published in the article: Top 125 Security Tools by INSECURE.ORG are available in the toolkit. An advanced Web User Interface (WUI) is provided for system/network administration, navigation, automation, network monitoring, host geolocation, network analysis and configuration of many network and security applications found within the NST distribution. In the virtual world, NST can be used as a network security analysis validation and monitoring tool on enterprise virtual servers hosting virtual machines.

(NSTのWEBページより)insecure.orgトップ125のセキュリティツールが利用できるfedoraベースのブータブルISOで、セキュリティエンジニア、ネットワーク管理者にお勧めのツールとのことです。

しかも、ただツールをfedoraにインストールしたよ!!ってだけではなく、独自のWeb UIからそれらのツールを管理できることが最大の特徴あることがアピールされています。

125ものツールということで、ワクワクしますが、把握するのに時間がかかりそうですね。

mieruka.linkでのシリーズ1回目は、ブータブルUSBによる起動方法とWeb画面への接続、パケットキャプチャとpcapファイルのL7分析迄ご紹介したいと思います。

ダウンロード

先ずは、ISOファイルのダウンロードです。こちらから最新のNST ISOファイルをダウンロードしてください。

2020年9月12日現在では、32が最新バージョンです。

ブータブルUSBの作成

ISOをUSBに焼くために、こちらからrufusをダウンロードしてください。

お手持ちのUSBを挿し、ダウンロードしたNSTのISOファイルを焼いてください。

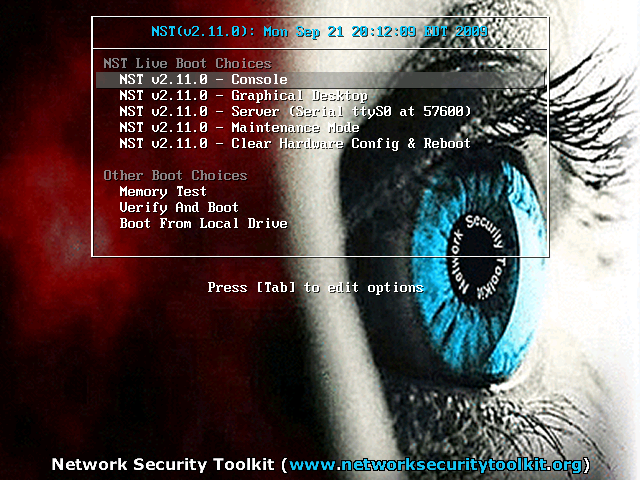

NSTの起動

ブータブルUSBをPCに挿し、PCを再起動してください。

図1の画面が表示されるので、Graphical Desktopを選択しEnterキーを押してください。

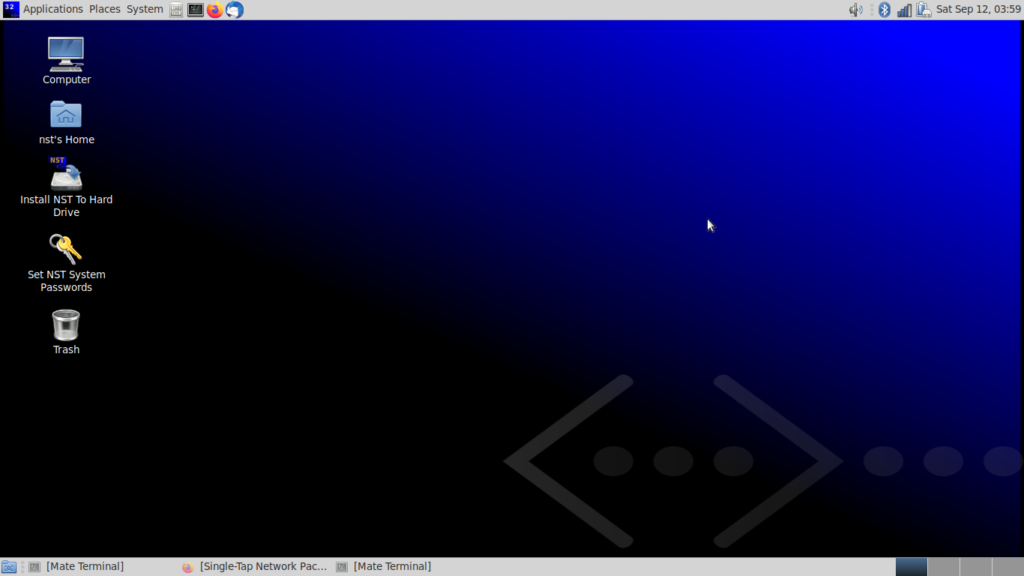

図2の通り、デスクトップ画面が表示されます。

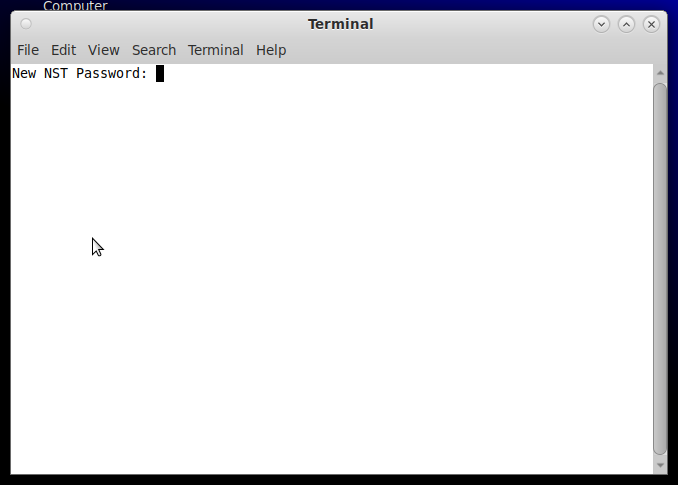

先ほど独自のWEB GUIがNSTの特徴であると述べましたが、デスクトップにあるSet NST System Passwordをクリックし、パスワードを設定しない限りWeb GUIにはアクセスできません。

Set NST System Passwordをクリックしてください。

パスワード変更が完了したら、デスクトップメニューのApplication→Internet→NST Web Interfaceをクリックしてください。

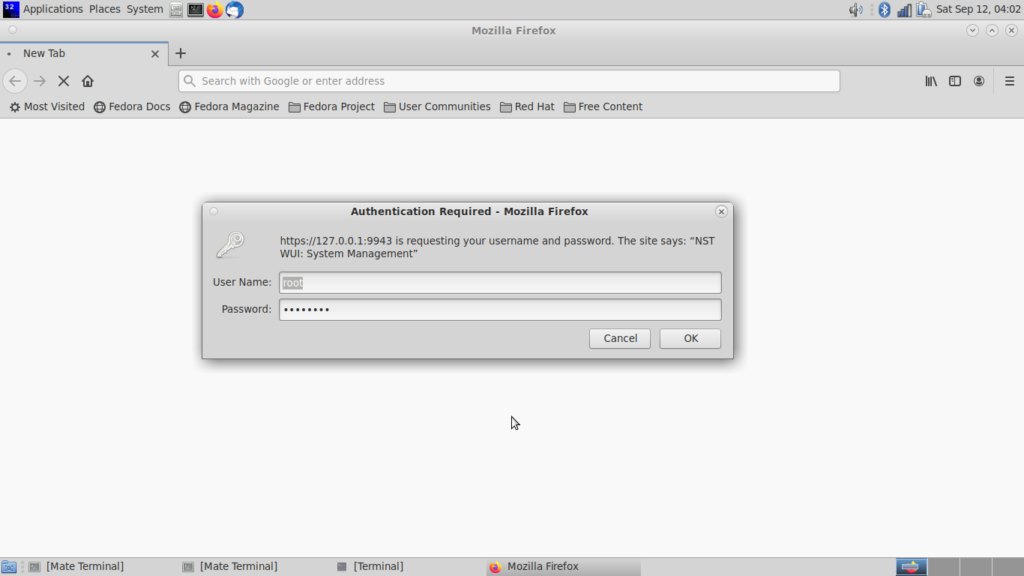

図4のユーザー名とパスワードが聞かれますので、ユーザー名にroot,パスワードに先ほど設定したパスワードを入力してください。

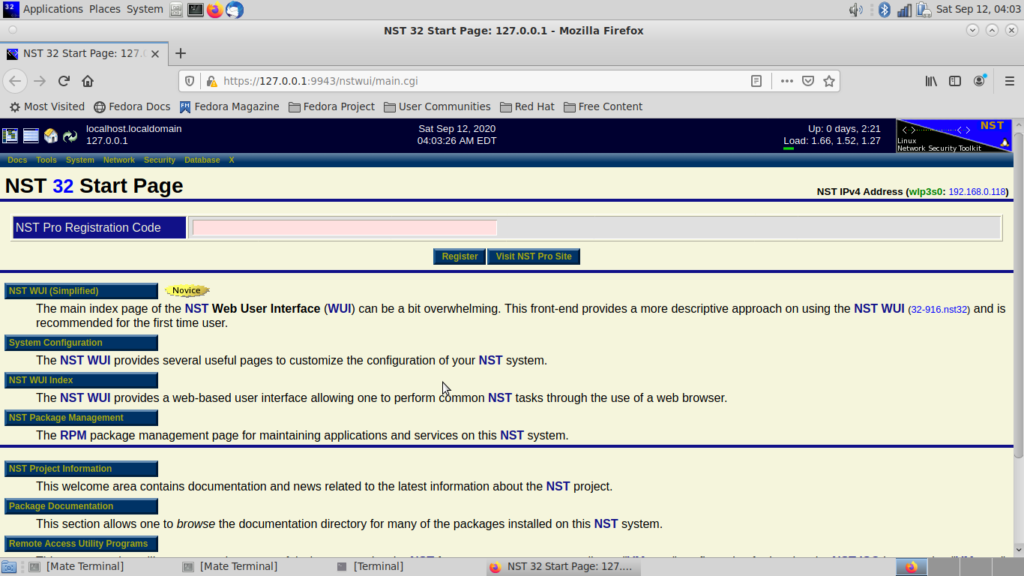

図5の画面が表示されれば、NSTのログインは完了です!!

それでは、Wiresharkを使ってみましょう。

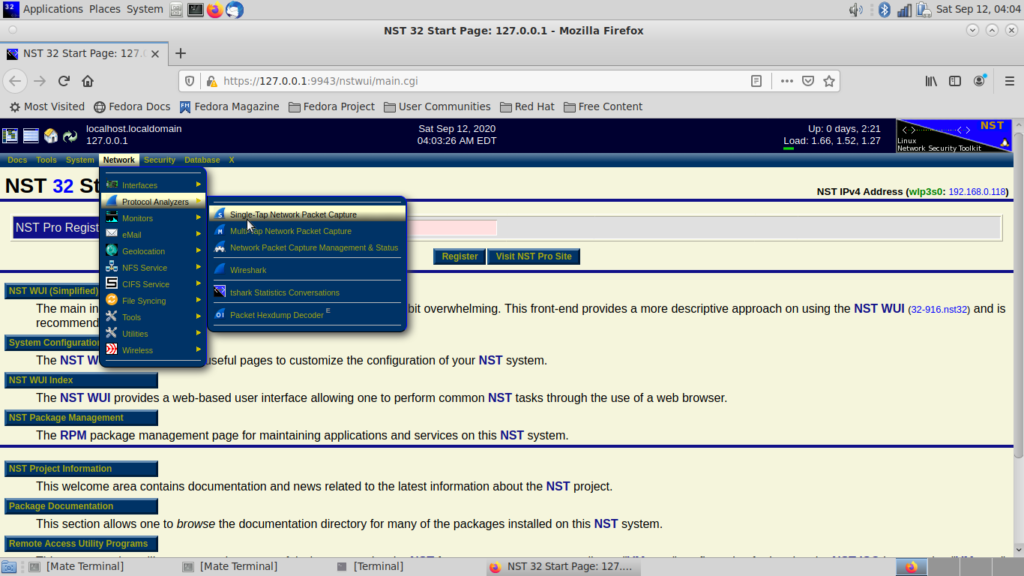

Network→Protocol Analyzers→Single-Tap Network Packet Captureを選択します。

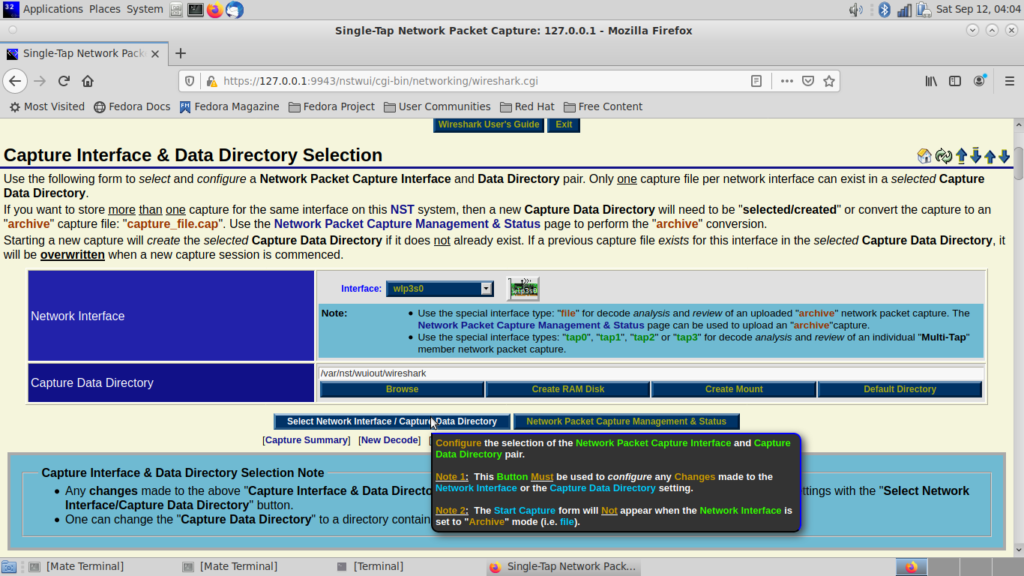

Network Interfaceのプルダウンメニューでキャプチャ対象のインターフェイスを選択し、「Select Network Interface/Captured Data Directory」を選択してください。

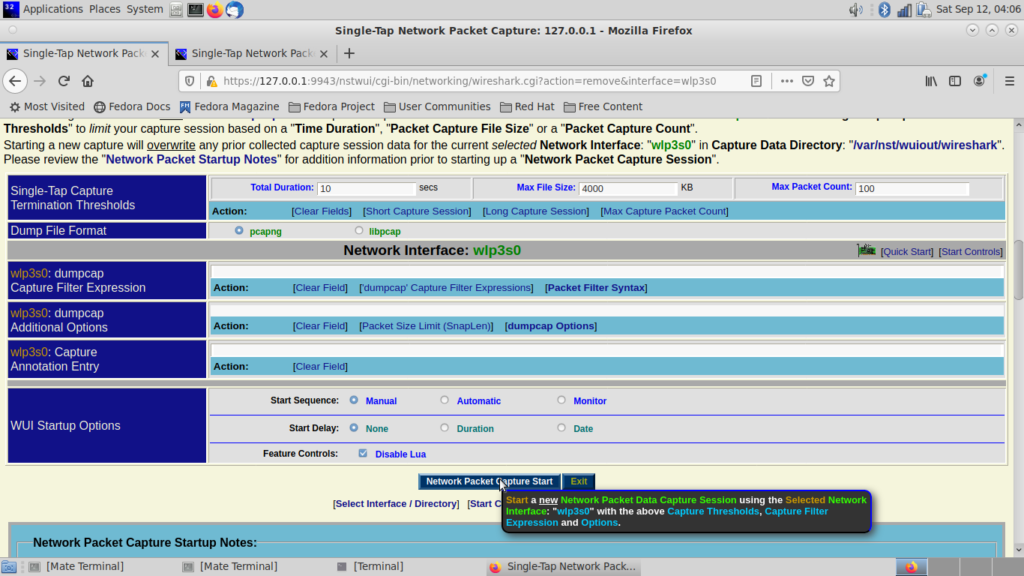

次に図8が表示されますので、「Network Packet Capture Start」ボタンを押して、キャプチャの開始をしてください。

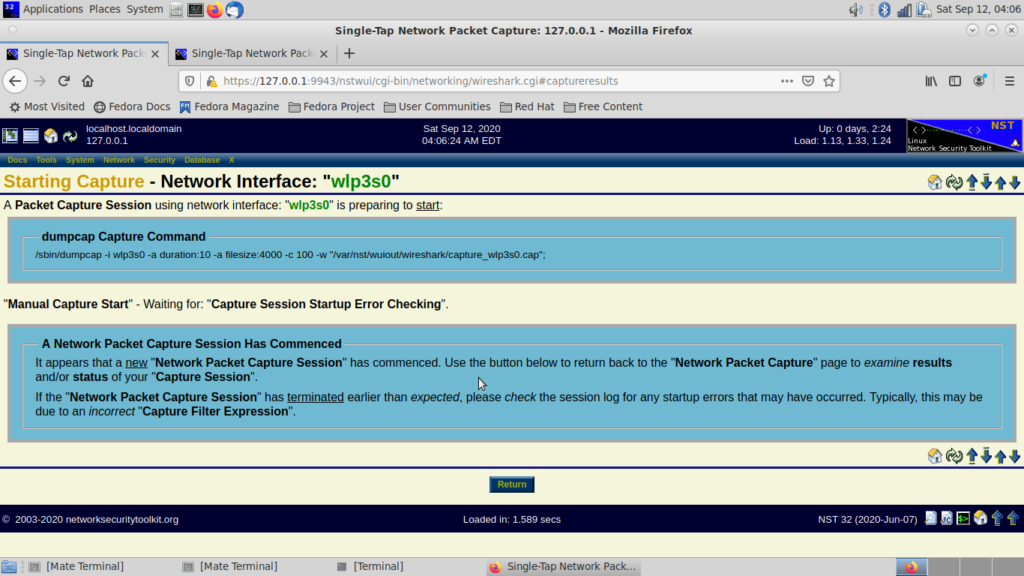

図9の画面が表示されます。この画面の「Return」ボタンを押さない限りキャプチャは継続されることに注意してください。

それでは、キャプチャしたい時間が過ぎたと仮定して、「Return」ボタンを押してください

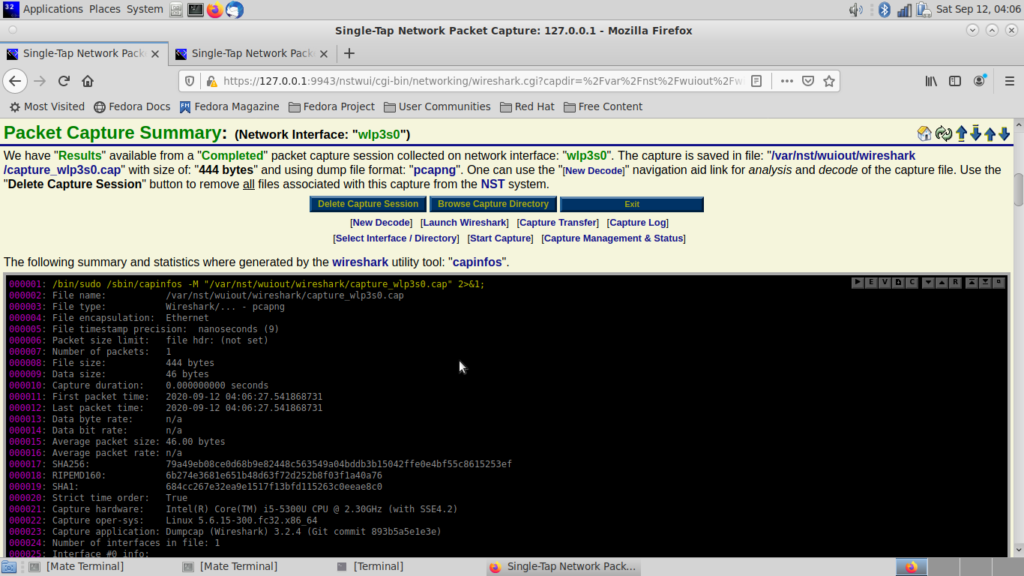

図10のサマリーページが表示されます。ここで、キャプチャされたファイルのサイズやパスを確認することができます。

画面下スクロールして、nDPI Decode(Formatted)ボタンを推してください。

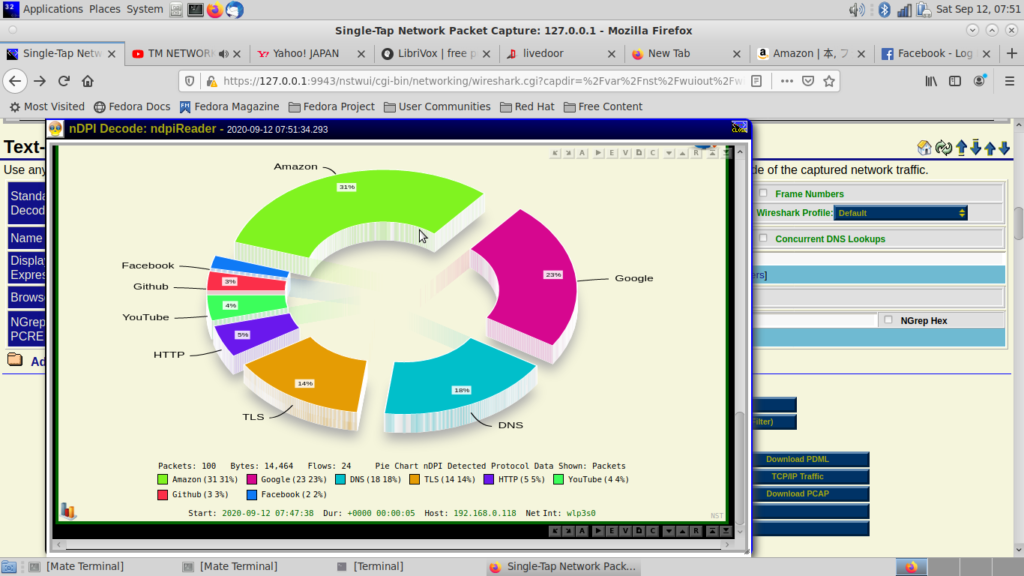

キャプチャしたpcapファイルのアプリーケーション分析をグラフィカルに表示してくれます。

賢明な読者さんはもうお気づきかと思いますが、nDPIは本ブログでも登場するntopのDPIライブラリです。

筆者も触り始めたばかりのツールなので、何か面白い機能があったらどんどん本ブログで紹介していきたいと思います!!

最新記事 by 伊集院 (全て見る)

- 【暗号化通信(TLS)を復元できる】WIRESHARK達人への道 第二十五歩 暗号化通信(TLS)を復号する方法 - 1月 1, 2023

- 【詳細版】NSM(ネットワークセキュリティモニタ)、Zeekとは? - 9月 1, 2022

- 【簡易版】OSSネットワークセキュリティモニタZeekとは? - 8月 26, 2022