PRTG パケットスニファーセンサーを使ったトラフィック分析方法を解説

PRTGを使ってトラフィックを分析する場合、大きく2種類の方法があります。

- NetFlow, sFlow系のセンサーを利用する

- パケットスニファーセンサーを利用する

前者はCiscoや様々なネットワーク機器がxFlow系の機能を有している場合に利用できます。

後者は、それらの機能を有していない機器でSPAN/RPSANを設定し、PRTGのProbeデバイスに接続して利用します。

PRTGのProbeデバイスとは?なんでしょうか。

こちらは、ファイアーウォール越しの遠隔拠点やPRTG Coreサーバーの過負荷を回避するために水平展開するためのデバイスで、Coreサーバーの代わりに監視を代行するデバイスといった理解をしてください。

パケットスニファーセンサーを利用する場合は、Probeデバイスは少なくとも二つのNICを搭載しているPCを準備して配置しましょう。

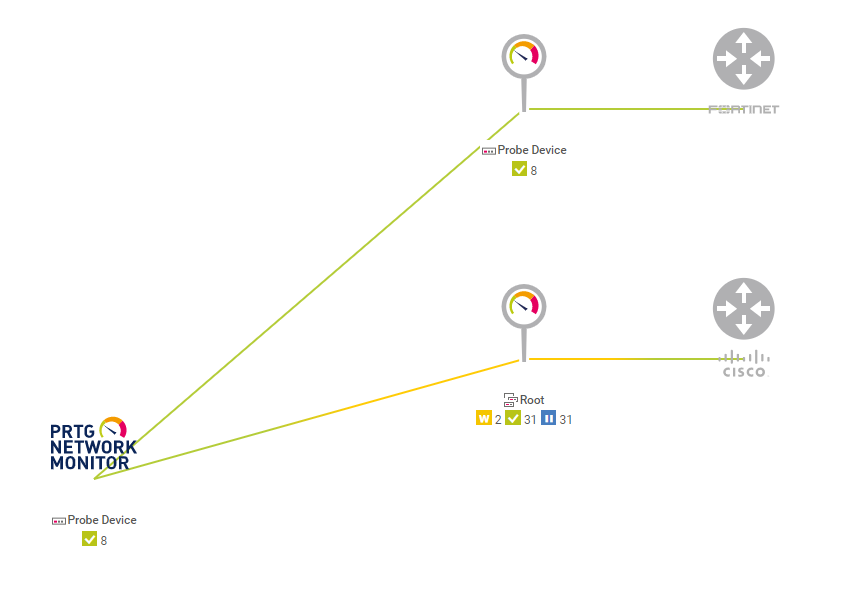

前回の記事「PRTGのMAP機能をご紹介」で獲得したMAP生成の知識を使ってイメージを書くと下図となります。

図1左下のPRTG NETWORK MONITORがCoreサーバー。虫眼鏡マークのアイコン2台が、Probeデバイスです。

各Probeデバイスは、FortinetやCiscoデバイスのミラーポートに接続し、パケットスニファーセンサーを稼働しているといったイメージを書いていました。

パケットスニファーセンサーの追加で気おつけることは、チャネル構成です。

パケットスニファーセンサー、パケットスニファーセンサー(カスタム)2種類ありますが、筆者はカスタムのパケットスニファーセンサーを追加して手動でチャネル構成を設定することを推奨します。

理由としては、以下があります。

- デフォルトのパケットスニファーセンサーで追加されるチャネル構成が監視トラフィックの分析にマッチしていない可能性が高い

デフォルトでは、Web,File Transfer,Mail,Chat,Remote Controlなどがありますが、ちょっと足りないのではないでしょうか。

よって、管理者自身でチャネル構成を定義することを推奨いたします。

チャネル構成は非常に簡単で、以下のように記載するだけです。

#1:HTTP

Protocol[TCP] and DestinationPort[80]

#2:TLS

Protocol[TCP] and DestinationPort[443]

#3:SSH

Protocol[TCP] and DestinationPort[22]

#<id>:<Name>

<Rule>

といった書き方で、<id>は1以上を設定してください。<Name>は任意。<Rule>は上記の通りです。

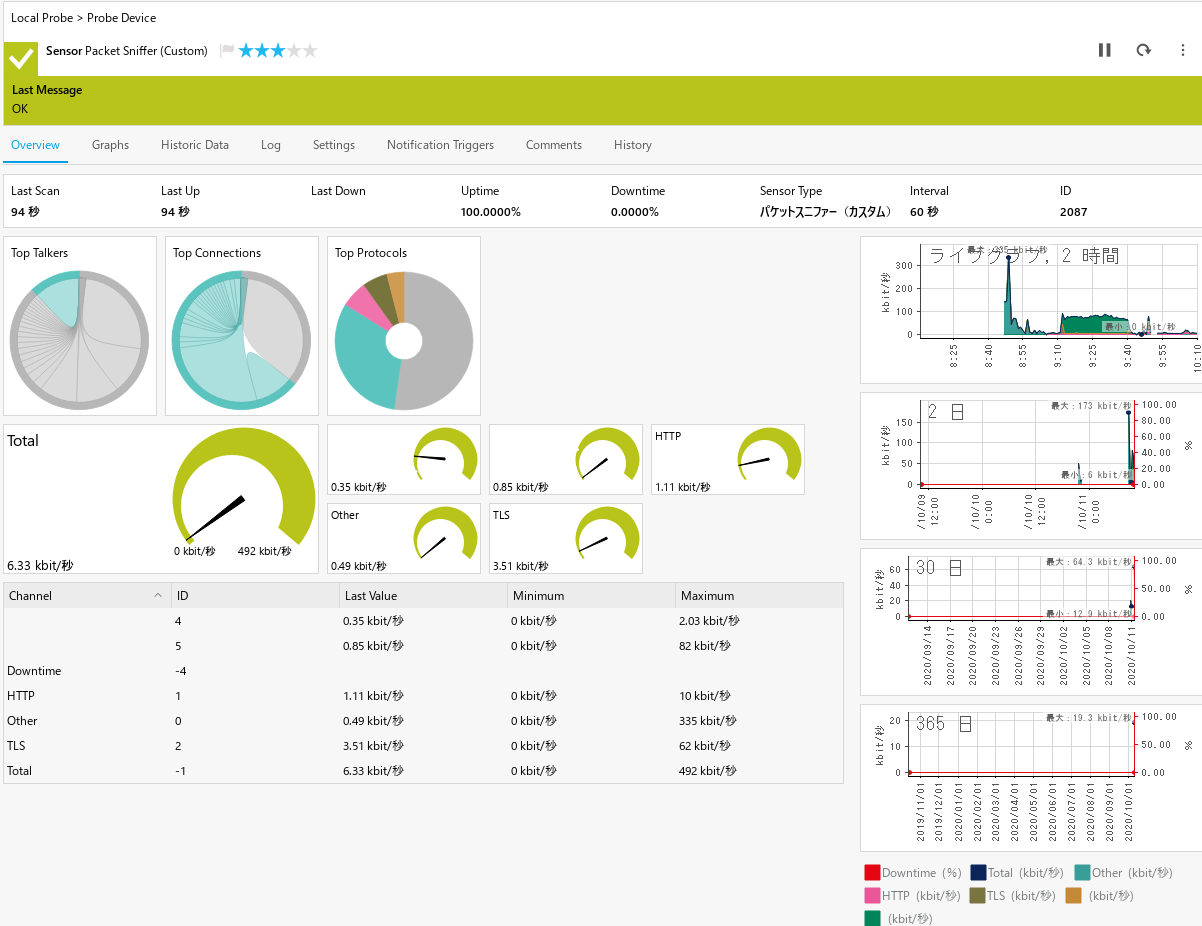

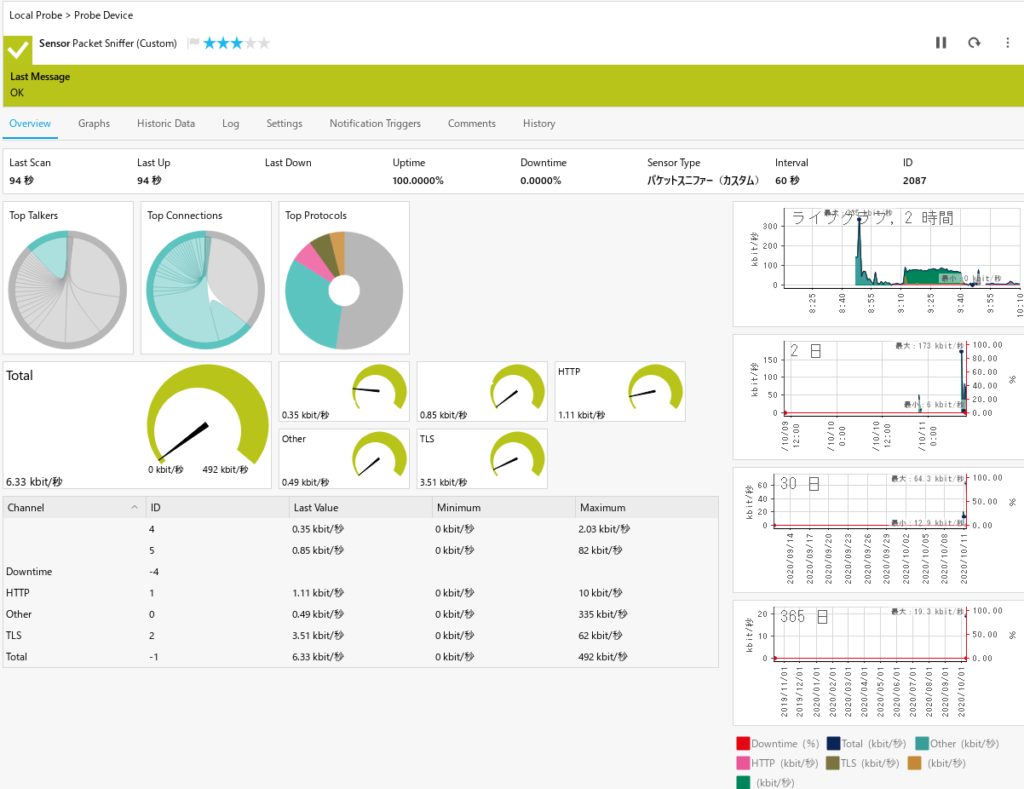

上記のルールでパケットスニファーセンサーを追加してみました。

図2のような表示ができます。

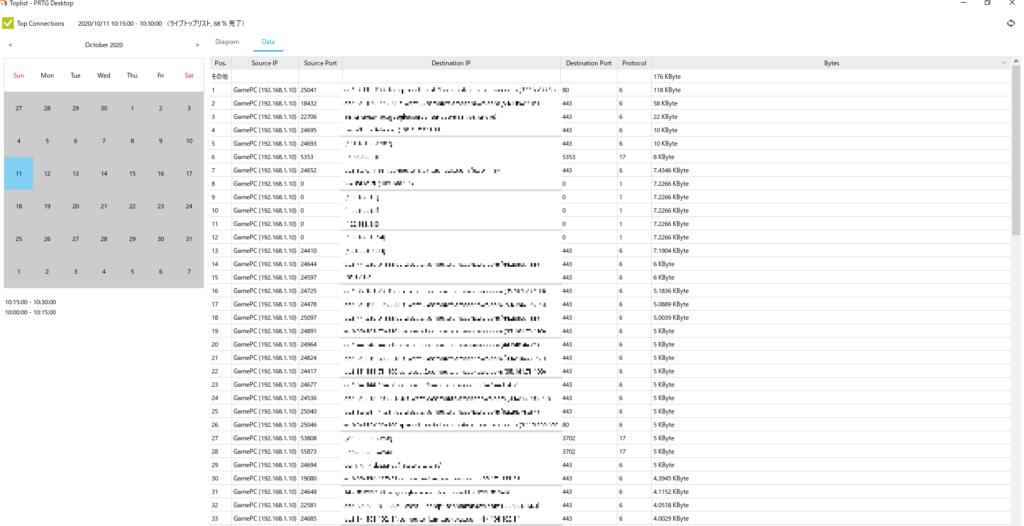

実際にどのIPがどのような通信をしているか?を確認するには、Top Conversationsをクリックして、Dataタブを選択してください。

すると図3のようにIPアドレスまで確認することができます。

如何でしたでしょうか?PRTGのパケットスニファーセンサーの配置方法と利用する際の注意点が分かっていただけたかと思います。

最新記事 by 伊集院 (全て見る)

- 【暗号化通信(TLS)を復元できる】WIRESHARK達人への道 第二十五歩 暗号化通信(TLS)を復号する方法 - 1月 1, 2023

- 【詳細版】NSM(ネットワークセキュリティモニタ)、Zeekとは? - 9月 1, 2022

- 【簡易版】OSSネットワークセキュリティモニタZeekとは? - 8月 26, 2022